एक निश्चित नेटवर्क ट्रैफ़िक से मेल खाते समय अधिक सटीक होने के लिए, विस्तारित एक्सेस सूची का उपयोग किया जाता है। विस्तारित एक्सेस सूचियों को कॉन्फ़िगर करना अधिक कठिन है और मानक एक्सेस सूचियों की तुलना में अधिक प्रोसेसर समय की आवश्यकता होती है, लेकिन वे बहुत अधिक नियंत्रण स्तर को सक्षम करते हैं।

विस्तारित पहुंच सूचियों के साथ, आप अतिरिक्त पैकेट जानकारी का मूल्यांकन कर सकते हैं, जैसे:

- स्रोत और गंतव्य IP पता

- TCP/IP प्रोटोकॉल का प्रकार (TCP, UDP, IP …)

- स्रोत और गंतव्य पोर्ट नंबर

विस्तारित पहुँच सूची को कॉन्फ़िगर करने के लिए दो चरणों की आवश्यकता होती है:

- निम्नलिखित आदेश का उपयोग करके विस्तारित पहुंच सूची को कॉन्फ़िगर करें:

(config) access list NUMBER permit|deny IP_PROTOCOL SOURCE_ADDRESS WILDCARD_MASK [PROTOCOL_INFORMATION] DESTINATION_ADDRESS WILDCARD_MASK PROTOCOL_INFORMATION

- निम्नलिखित कमांड का उपयोग करके एक इंटरफ़ेस पर एक्सेस सूची लागू करें:

(config) ip access-group ACL_NUMBER in | out

NOTE:

विस्तारित एक्सेस सूची संख्या 100 से 199 और 2000 से 2699 तक की सीमा में हैं। आपको हमेशा पैकेट के स्रोत के करीब विस्तारित ACL को रखना चाहिए जिनका मूल्यांकन संभव हो।

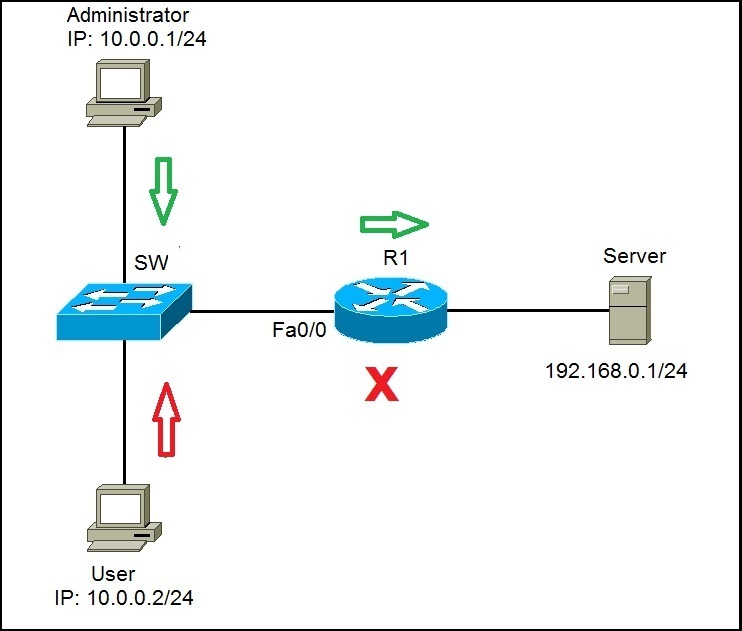

विस्तारित पहुंच सूचियों की अवधारणा को बेहतर ढंग से समझने के लिए, निम्नलिखित उदाहरण पर विचार करें:

हम प्रशासक के कार्य केंद्र (10.0.0.1/24) सर्वर (192.168.0.1/24) पर अप्रतिबंधित पहुंच को सक्षम करना चाहते हैं। हम उपयोगकर्ता के कार्य केंद्र (10.0.0.2/24) से सर्वर तक किसी भी प्रकार की पहुंच से भी इनकार करेंगे।

सबसे पहले, हम एक बयान बनाएंगे जो सर्वर के लिए प्रशासक के कार्य केंद्र तक पहुँचने की अनुमति देगा:

![]()

अगला, हमें एक बयान बनाने की आवश्यकता है जो उपयोगकर्ता के कार्य केंद्र को सर्वर तक पहुंच से वंचित करेगा:

![]()

अंत में, हमें R1 पर Fa0 / 0 इंटरफ़ेस तक पहुंच सूची लागू करने की आवश्यकता है :

![]()

यह रूटर को Fa0 / 0 में प्रवेश करने वाले सभी पैकेटों का मूल्यांकन करने के लिए मजबूर करेगा। यदि व्यवस्थापक सर्वर तक पहुंचने का प्रयास करता है, तो पहले स्टेटमेंट के कारण, ट्रैफ़िक की अनुमति दी जाएगी। हालाँकि, यदि उपयोगकर्ता सर्वर तक पहुँचने का प्रयास करता है, तो यातायात को दूसरे ACL स्टेटमेंट के कारण निषिद्ध कर दिया जाएगा।

NOTE:

प्रत्येक एक्सेस सूची के अंत में स्पष्ट रूप से सभी विवरणों से इनकार है , इसलिए दूसरा ACL कथन वास्तव में आवश्यक नहीं था। एक्सेस सूची लागू करने के बाद, स्पष्ट रूप से अनुमत हर ट्रैफ़िक को अस्वीकार नहीं किया जाएगा।

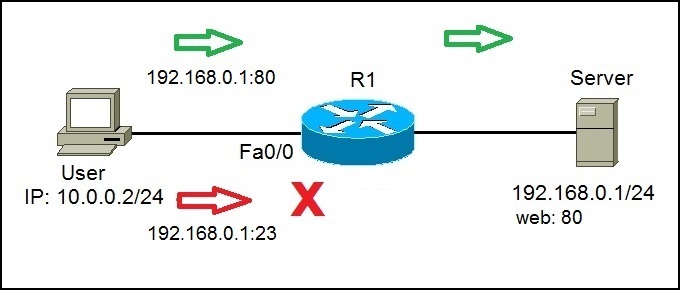

क्या होगा यदि हमें केवल कुछ सेवाओं के लिए सर्वर पर यातायात की अनुमति देने की आवश्यकता है? उदाहरण के लिए, मान लें कि सर्वर एक वेब सर्वर था और उपयोगकर्ताओं को इस पर संग्रहीत वेब पृष्ठों तक पहुंचने में सक्षम होना चाहिए। हम केवल कुछ बंदरगाहों (इस मामले में, पोर्ट 80) में सर्वर को यातायात की अनुमति दे सकते हैं, और किसी अन्य प्रकार के यातायात से इनकार कर सकते हैं। निम्नलिखित उदाहरण पर विचार करें:

दाईं ओर, हमारे पास एक सर्वर है जो वेब सर्वर के रूप में कार्य करता है, जो कि पोर्ट 80 पर सुन रहा है। हमें उपयोगकर्ता को S1 (पोर्ट 80) पर वेब साइटों तक पहुँचने के लिए अनुमति देने की आवश्यकता है, लेकिन हमें अन्य प्रकार की पहुँच से भी इंकार करना होगा।

सबसे पहले, हमें उपयोगकर्ता से 80 के सर्वर पोर्ट तक ट्रैफ़िक की अनुमति देने की आवश्यकता है। हम निम्न कमांड का उपयोग कर सकते हैं:

![]()

Tcp कीवर्ड का उपयोग करके , हम स्रोत और गंतव्य पोर्ट द्वारा पैकेट फ़िल्टर कर सकते हैं। ऊपर के उदाहरण में, हमने पोर्ट 80 पर 10.0.0.2 (उपयोगकर्ता के कार्य केंद्र) से 192.168.0.1 (सर्वर) तक ट्रैफ़िक की अनुमति दी है। बयान का अंतिम भाग, eq 80 , 80 के गंतव्य पोर्ट को निर्दिष्ट करता है।

चूंकि प्रत्येक एक्सेस सूची के अंत में एक अंतर्निहित इनकार है, जो सभी विवरणों से अलग है, हमें किसी भी अधिक कथन को परिभाषित करने की आवश्यकता नहीं है। एक्सेस लिस्ट लगाने के बाद, 10.0.0.2 से शुरू होने वाले और 192.168.0.1 तक जाने वाले हर ट्रैफिक, पोर्ट 80 से इनकार नहीं किया जाएगा।

हमें इंटरफ़ेस तक पहुंच सूची लागू करने की आवश्यकता है:

![]()

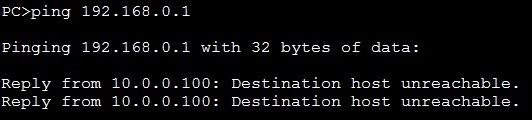

हम सत्यापित कर सकते हैं कि क्या विभिन्न तरीकों का उपयोग करके उपयोगकर्ता के कार्य केंद्र से सर्वर तक पहुंचने की कोशिश करके हमारा कॉन्फ़िगरेशन सफल था। उदाहरण के लिए, पिंग विफल हो जाएगा:

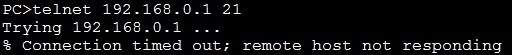

21 पोर्ट में विफल हो जाएगा:

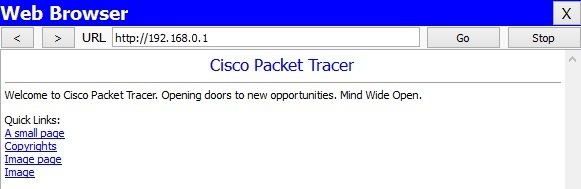

हालांकि, हम अपने ब्राउज़र का उपयोग करके पोर्ट 80 पर सर्वर तक पहुंच सकेंगे: